キヤノンMJがお届けする安全なデジタル活用のためのセキュリティ情報 サイバーセキュリティ情報局 ESET そのウイルス警告は本物ですか?iPhoneが発する警告表示の意味とは?

iPhoneを安全にするセキュリティの仕組み

Androidのスマートフォン(以下、スマホ)と比較すると、iPhoneはセキュリティに関して堅牢であると世間一般では認識されている。そのイメージを裏付けるように、iPhoneでは厳格なセキュリティ対策が講じられている。以下、iPhoneが実施しているセキュリティ対策を3つ紹介する。

iOSの「サンドボックス」

iPhoneではアプリの実行環境に「サンドボックス」という仕組みを導入している。サンドボックスとは「公園の砂場」を意味するが、網でできた壁のようなものが取り囲む様子をイメージするとよいだろう。その砂場でアプリを実行することで、万一危険な事態が生じても、砂場のエリア外には影響を及ぼさないという仕組みだ。要するに、iPhone内部の隔離された環境で実行されるアプリは、ほかのアプリやOSそのものには影響が及ばない。そのため、アプリがほかのアプリと通信したり、アプリを増殖させたりという、トロイの木馬やワームに必要な挙動ができないようになっている。

公式のアプリストア「App Store」上での審査

iPhoneへインストールさせるためのアプリを配布するにはApp Storeで審査を受ける必要がある。審査ではユーザーデータの不正取得、App Storeでの検索最適化を狙った不適切なメタデータの追加などがないかといった項目がチェックされることで安全性を担保する。また、バグの特定、プライベートAPIのチェックなども行われる。

「App Store」経由でのダウンロードに制限

基本的にiPhoneへインストールできるアプリはApp Storeにてダウンロードしたものに限定される。App Storeで流通するものは先述のように審査を通過しているため、一定の安全性が担保される。また、iOS14.5以降ではプライバシー要件が厳格化され、よりセキュリティのレベルが向上している。

一例を挙げると、ユーザー追跡に関して、以前はサードパーティクッキーなどを用いたが、現在はユーザーの行動追跡や、ユーザーのデバイスの広告識別子にアクセスするためには、App Tracking Transparencyのフレームワークを通じてユーザーの許可を得る必要がある。

また、過去にインストールしたアプリが不審な挙動をしていることはユーザーからすればわかりづらい。iOS14.5以降では、過去にユーザーが許可した権限であっても、リスクが想定される場合、ユーザーにアラートを発するようになっているため、安全性は高まっている。ただし、セキュリティが担保されるのは、あくまで「一般的」なiPhoneの使い方をしていた場合の話であり、いわゆる「脱獄(ジェイルブレイク)」していないことが前提であることには注意が必要だ。

iPhoneが行うセキュリティ表示とは

iPhoneの使用時において、ユーザーがセキュリティリスクの高い行為に及んだ際にセキュリティアラートを発するケースとして、先の権限許可以外にも以下のようなものがある。

「詐欺Webサイトの警告」

クレジットカード番号をはじめ、個人情報の詐取が疑われるWebサイトへのアクセス時にこの警告が発せられる。例えば、SMS経由で宅配便の不在通知が送付されてきて、通知内のリンクをクリックしたらこうした警告が表示されるといったケースがある。この種の警告はフィッシング詐欺が疑われるWebサイトへのアクセス時に表示されるため、表示された場合はサイトへのアクセスを控えるべきだ。

「キーチェーンに関する勧告」

キーチェーンとはiCloudを用いたパスワード管理機能のこと。利便性が高く、利用しているユーザーも少なくないだろう。このキーチェーンを用いてパスワードを入力する際に、ユーザーに対してパスワードの変更を促すことがある。その場合、変更の通知上に「このパスワードはデータ漏えいで検出されたことがある」といったテキストが表示される。

この警告が発せられた場合、パスワード漏えいの可能性が高いと考えられるため、該当するパスワードを速やかに変更しておきたい。また、パスワードを使い回している場合は、ほかのWebサイトやサービスなどのパスワードも変更することを忘れないようにしてほしい。

「安全性の低いセキュリティ」

Wi-Fi接続の際に、WEP、WPA2など古い規格の暗号化方式を利用している場合に発せられる警告だ。接続することで必ず被害に遭遇するわけではないものの、最新のWPA3と比較するとリスクは高まる。特にWEP方式では、近年のパソコンの処理能力ですら数分足らずで暗号鍵が解読されてしまう。自宅のWi-Fiとして用いている場合は、早急に新しい規格に対応したものへ交換することを推奨する。最近発売されたルーターであれば、Wi-Fi6規格のものがほとんどのため、WPA3に対応している。

Wi-Fi6は安全かつ高速なネットワーク接続を実現する?また、公衆Wi-Fiはできるだけ利用を避け、利用する場合はVPN経由でインターネットへ接続することで安全性を高められる。

「このコンピュータを信頼しますか?」

パソコンにiPhoneの内容をバックアップする場合、最初の接続時にこのメッセージが表示される。「はい」を選択することで、パソコンからiPhoneのデータにアクセスできるようになる。そのため、信用できないパソコンなどの場合は許可しないこと。2020年11月のOSアップデートで修正されたが、iOSには過去に攻撃者が信頼関係を悪用して、悪意のあるコンテンツをダウンロードする可能性がある脆弱性も発覚している。

ここまで紹介したもの以外にも、iPhoneではさまざまなアラートが発せられる。面倒だ、煩わしいといった理由でないがしろにせず、その都度アラートの内容はチェックするようにしたい。

偽物のセキュリティ警告「フェイクアラート」

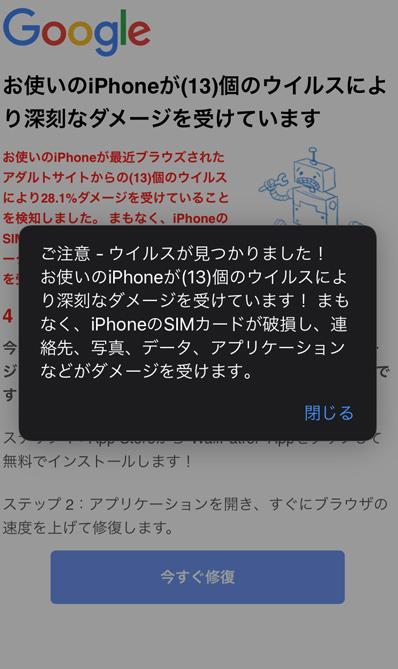

ここまで見てきたように、iPhoneのセキュリティ対策は強化されてきている。そのため、セキュリティリスクは生じないという認識のもとで利用しているユーザーも少なくないはずだ。そうした心理状態を逆手に取る攻撃手法であるフェイクアラートに注意するようにしてほしい。フェイクアラートとは、シンプルに言えば「偽の警告メッセージ」だ。主に、ブラウザーでWebサイトを閲覧中に発することが多く、図1のように、ウイルスに感染していないにも関わらず、深刻なダメージを受けたように装いユーザーを脅迫する。

図1: Safariでのブラウジング中に発せられた偽のアラートの例

さらに悪質なのは、このページが表示されてしまうと、Webブラウザーの「戻る」ボタンをタップするだけでは元のページに戻れないことだ。仕組みとしては、Webサイトのリダイレクトという方法を用いている。リダイレクトを複数仕込むことで、ユーザーが何度も「戻る」ボタンをタップしてもリダイレクトが続くことになる。

いつまでタップしても元のページに戻れないユーザーが救いを求めるべく、画面上に表示された「今すぐ修復」をクリックしてしまうことを攻撃者は狙っている。実際、この「今すぐ修復」ボタンをタップすると、不審な修復のアプリを販売するページへと誘導される。もちろん、マルウェアに感染したわけではないため、このアプリを購入する意味がないのは言うまでもない。

こうした事態に陥った場合、もっとも適切な対処方法はWebブラウザーの「タブ」ボタンからページをタブごと消去することだ。iPhoneのSafariの場合、右下の□が重なっているタブアイコンをタップし、閉じるタブの左上に表示される「×」をタップする。多くのフェイクアラートのページは、仕組みとしては単純なWebページであるため、ページ自体を消去すれば危険性はなくなる。

ただし、このようなフェイクアラートは、今後も手を替え品を替え発生することは想像に難くない。ユーザーとしては、こうした事態を目の当たりにしても冷静に対処することで、被害に遭うリスクを排除しておきたい。

iPhoneが抱える脆弱性とその対応

安全性が高いとされるiPhoneであっても脆弱性を抱えるリスクがある。具体的に考えられる脆弱性と、その対策を紹介していく。

脱獄(ジェイルブレイク)

iPhoneの提供元であるアップル社は、アプリ開発におけるセキュリティ要件が厳しいことで知られる。そういった姿勢が功を奏し、堅牢なセキュリティを誇るものの、過去にはその厳格性がアプリの機能を制限するという側面もあった。そのため、一部のユーザーがApp Storeを経由せずともアプリをインストールできるようにOSを改造するに至った。こうした行為を「脱獄(ジェイルブレイク)」と呼ぶ。脱獄することで、通常は禁止されている行為が可能となる。

しかし、脱獄して未審査のアプリを利用すると、マルウェアへの感染リスクは飛躍的に高まる。また、動作が不安定になる可能性があることや、脱獄の履歴があるiPhoneはサポート対象外となるため、故障などが起きても修理を受けることもできない。最近では、iPhoneの機能拡張が進み、わざわざ脱獄するメリットは以前より少なくなっており、引き換えに伴うリスクも踏まえると、安易な脱獄はおすすめできない。

ゼロデイ攻撃

過去に認識されてこなかった脆弱性を突く攻撃がゼロデイ攻撃だ。iPhoneの開発に携わる関係者が日々、脆弱性を見つけ出すことに腐心しているものの、それでもなお断続的に脆弱性が発見されることはプログラムというものの特性かもしれない。iPhone側でもリスクの高い脆弱性の場合、もしくはゼロデイ脆弱性が攻撃に利用されたことが判明した場合などでは、速やかにOSやアプリケーションの修正パッチなどを配布している。

ユーザーとしてはiOSの「設定」において、「ソフトウェア・アップデート」の「自動アップデート」がオンになっていることを確認しておきたい。また、アプリに関してもApp Store上にアップデートが配布されたら、速やかな適用を習慣化するとよいだろう。

サプライチェーン攻撃

サプライチェーン攻撃には企業の商流に入り込むものと、ソフトウェアやアプリの開発プロセスに入り込むものの2つがある。iPhoneで影響を受けるのは後者のサプライチェーン攻撃で、開発環境として利用されるソフトウェアなどにマルウェアが仕込まれ、完成したソフトウェアにも結果的に組み込まれてしまうといったプロセスとなる。公式アプリは、App Store上で登録時に不審な動作をチェックされるものの、審査時には不審な挙動を起こさず潜伏するタイプのマルウェアも存在する。

App Storeの審査を通過したからと言って盤石ではないことをユーザーとしては認識し、不審なアプリや不要アプリは適宜削除しておきたい。

ゼロクリック? iPhoneを狙う新たな脅威

スマホが日常生活に欠かせないものとなった結果、スマホを狙う攻撃は年々増加している。そして、そのリスクはiPhoneも無縁ではない。先述したゼロデイ攻撃やサプライチェーン攻撃など、巧妙な攻撃手法を確実に防御する手立てはないというのが実情だ。

最近では、「Pegasus」と呼ばれるスパイウェアの存在がセキュリティ業界で話題となった。このスパイウェアはiOS14.6以下のiPhoneに感染し、端末内に保存されているメッセージや写真を密かに転送、あるいは通話の録音などを行うといった悪質なものとされている。

その感染方法も厄介で、標的とするiPhoneに向かって特定の「メッセージ」データを送ることで、OSに異常動作を起こさせ、OS自身にマルウェアのダウンロード・起動をさせる。いわゆるゼロクリック脆弱性を悪用してインストールされたと考えられている。

すでにPegasusが悪用した脆弱性自体は最新バージョンのOSでは対策が講じられたものの、亜種の登場などでいたちごっことなっている感は否めない。結局のところ、ユーザー側としては現在の状況を客観視し、必要に応じた対策が求められている。

例えば、自動車の運転においても常に何かしらのリスクと隣り合わせのように、iPhoneであってもその利用においてはさまざまなリスクと対峙することになる。ユーザーとしては、日々変化する攻撃手法や関連するリスクをキャッチアップし、絶えず適切な対策を講じることで、自らの身を守ることに努めてほしい。